ماهو هجوم الحرمان من الخدمة او الهجوم الغاشم DDoS attack

ما هو هجوم حجب الخدمة الموزّع (DDoS)؟

ماهو هجوم الحرمان من الخدمة او الهجوم الغاشم DDoS attack

ماهو هجوم الحرمان من الخدمة او الهجوم الغاشم DDoS attack

ما هو هجوم حجب الخدمة الموزّع (DDoS)؟

تُعد هجمات حجب الخدمة الموزّعة (DDoS) من أبرز التهديدات في مجال أمن الإنترنت خلال الوقت الحالي، نظرًا لقدرتها على تعطيل الخدمات الرقمية والتأثير المباشر على استمرارية الأعمال. يعتمد هذا النوع من الهجمات على إغراق الخوادم أو الشبكات أو التطبيقات بحجم هائل من الطلبات الوهمية، ما يؤدي إلى استنزاف مواردها ومنع المستخدمين الحقيقيين من الوصول إلى الخدمة.

تعمل هجمات DDoS عادةً من خلال شبكة كبيرة من الأجهزة المخترَقة، تُعرف باسم Botnet، يتم التحكم فيها عن بُعد لإرسال طلبات متزامنة إلى الهدف في وقت واحد. ومع تزايد عدد هذه الطلبات، تصبح الأنظمة غير قادرة على الاستجابة بشكل طبيعي، مما يؤدي إلى بطء شديد أو توقف كامل للخدمة.

ولا يقتصر تأثير هجمات DDoS على التوقف المؤقت للمواقع فقط، بل قد يتسبب أيضًا في خسائر مالية، وتضرر السمعة، وانخفاض ثقة العملاء، خاصةً في المؤسسات التي تعتمد بشكل أساسي على الخدمات الرقمية.

ولمواجهة هذا النوع من الهجمات، تعتمد المؤسسات على مجموعة من الحلول الأمنية، مثل أنظمة كشف ومنع الهجمات، وخدمات الحماية السحابية، وتوزيع الأحمال، وتحليل حركة المرور لاكتشاف الأنماط غير الطبيعية في وقت مبكر. ويسهم الجمع بين هذه الإجراءات في تقليل تأثير الهجمات وضمان استمرارية الخدمة حتى في ظل التهديدات المتزايدة.

يُعرَّف هجوم حجب الخدمة الموزّع (DDoS) بأنه محاولة خبيثة تهدف إلى تعطيل حركة المرور الطبيعية لخادم أو خدمة أو شبكة معيّنة، وذلك من خلال إغراق الهدف – أو البنية التحتية المحيطة به – بكميات هائلة من حركة بيانات الإنترنت في وقت قصير.

وتكمن خطورة هجمات DDoS في اعتمادها على عدد كبير من الأنظمة المخترَقة كمصادر للهجوم في الوقت نفسه، ما يجعل اكتشافها وصدّها أكثر تعقيدًا. وتشمل هذه الأنظمة أجهزة الحواسيب التقليدية، إلى جانب موارد متصلة بالشبكة مثل أجهزة إنترنت الأشياء (IoT)، التي غالبًا ما تكون أقل حماية وأسهل في الاستغلال.

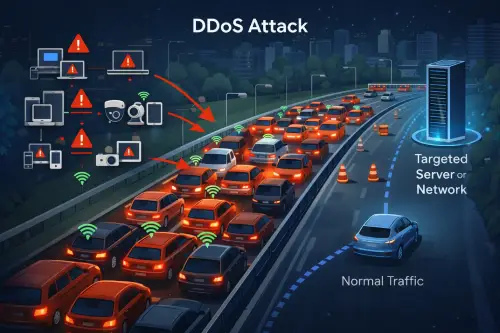

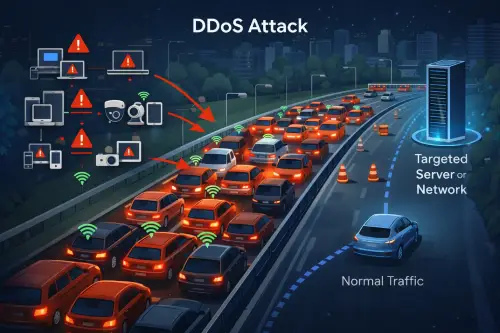

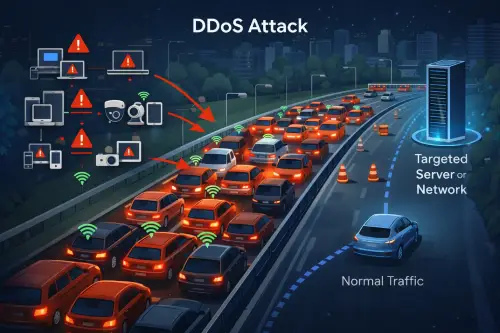

وبصورة مبسّطة، يمكن تشبيه هجوم DDoS بازدحام مروري مفاجئ يشلّ طريقًا سريعًا بالكامل، حيث تتكدس المركبات بشكل غير طبيعي، ما يمنع حركة المرور العادية من الوصول إلى وجهتها. وبالمثل، تؤدي كميات الطلبات الوهمية في هجوم DDoS إلى منع المستخدمين الحقيقيين من الوصول إلى الخدمة المستهدفة، رغم سلامة النظام من الناحية التقنية.

الصورة تجسّد هجوم DDoS على هيئة طريق سريع مزدحم:

-

السيارات الحمراء تمثل حركة المرور الخبيثة القادمة من أجهزة مخترَقة (أجهزة كمبيوتر، هواتف، أجهزة IoT).

-

السيارة الزرقاء ترمز إلى المرور الطبيعي الذي يحاول الوصول إلى الخادم.

-

الخادم المستهدف يظهر في نهاية الطريق محاطًا بالازدحام، في إشارة إلى تعطّل الخدمة.

-

الأسهم والتنبيهات توضّح تدفق الهجوم من مصادر متعددة، بما يسهّل الفهم حتى لغير المتخصصين.

كيف يعمل هجوم حجب الخدمة الموزّع (DDoS)؟

تُنفَّذ هجمات DDoS عادةً عبر شبكات ضخمة من الأجهزة المتصلة بالإنترنت، ولا تقتصر هذه الأجهزة على الحواسيب فقط، بل تشمل أيضًا الهواتف الذكية، والخوادم، وأجهزة إنترنت الأشياء (IoT) مثل الكاميرات الذكية وأجهزة التوجيه.

في هذا السيناريو، يتم أولًا اختراق هذه الأجهزة باستخدام برمجيات خبيثة، ما يتيح للمهاجم التحكم بها عن بُعد دون علم أصحابها. وتُعرف الأجهزة المخترَقة باسم Bots أو Zombies، بينما يُطلق على الشبكة التي تجمعها تسمية Botnet.

بعد تكوين شبكة الـ Botnet، يصبح المهاجم قادرًا على إطلاق الهجوم من خلال إرسال أوامر موحّدة إلى جميع الأجهزة المخترَقة في الوقت نفسه. وعند استهداف خادم أو شبكة معيّنة، تقوم كل هذه الأجهزة بإرسال طلبات متزامنة إلى عنوان الـ IP الخاص بالهدف.

هذا التدفق الهائل من الطلبات يؤدي إلى استهلاك موارد الخادم أو الشبكة (مثل المعالج، والذاكرة، وسعة الاتصال)، ما يتسبب في بطء شديد أو توقف كامل للخدمة، وبالتالي يُحرم المستخدمون الحقيقيون من الوصول إليها.

وتكمن خطورة هجمات DDoS في أن كل جهاز مشارك في الهجوم هو جهاز حقيقي متصل بالإنترنت، مما يجعل من الصعب التمييز بين حركة المرور الطبيعية وحركة المرور الخبيثة، ويعقّد عملية التصدي للهجوم أو عزله بسرعة.

بهذا الأسلوب، تتحول أجهزة عادية منتشرة حول العالم إلى أداة ضغط رقمية قادرة على تعطيل مواقع وخدمات كبرى خلال دقائق، وهو ما يجعل هجمات DDoS واحدة من أكثر التهديدات السيبرانية شيوعًا وخطورة في الوقت الحالي.

كيف يمكن اكتشاف هجوم حجب الخدمة الموزّع (DDoS)؟

يُعدّ التباطؤ المفاجئ أو التوقف الكامل لموقع إلكتروني أو خدمة رقمية من أكثر المؤشرات وضوحًا على التعرّض لهجوم DDoS. ومع ذلك، فإن هذا العرض وحده لا يكفي للحسم، إذ قد تنتج مشكلات مشابهة عن أسباب طبيعية، مثل الارتفاع المفاجئ والمشروع في عدد الزوار.

لذلك، يتطلب التأكد من وجود هجوم DDoS إجراء تحليل أعمق لحركة المرور على الشبكة. وتساعد أدوات تحليل الترافيك ومراقبة الشبكات في رصد مجموعة من العلامات التحذيرية، من أبرزها:

-

حجم غير طبيعي من الزيارات صادر من عنوان IP واحد أو نطاق عناوين محدد.

-

تدفّق كثيف للطلبات من مستخدمين يشتركون في نمط واحد، مثل نوع الجهاز، أو الموقع الجغرافي، أو إصدار المتصفح.

-

زيادة مفاجئة وغير مبررة في عدد الطلبات الموجهة إلى صفحة واحدة أو نقطة وصول (Endpoint) محددة.

-

أنماط حركة مرور غير معتادة، مثل ارتفاعات حادة في أوقات غير منطقية من اليوم، أو تكرار الارتفاع وفق نمط آلي منتظم (كزيادة ملحوظة كل 10 دقائق).

إلى جانب هذه المؤشرات العامة، توجد علامات أكثر دقة قد تختلف باختلاف نوع هجوم DDoS المستخدم، سواء كان يستهدف طبقة الشبكة، أو الخادم، أو التطبيق نفسه. ولهذا السبب، يعتمد اكتشاف هذه الهجمات غالبًا على الجمع بين المراقبة المستمرة، والتحليل الذكي للبيانات، والخبرة الفنية في تفسير سلوك حركة المرور.

ما أبرز أنواع هجمات حجب الخدمة الموزّعة (DDoS)؟

تتنوّع هجمات DDoS باختلاف الأجزاء التي تستهدفها من اتصال الشبكة، إذ لا تهاجم جميعها النظام بالطريقة نفسها. ولكي نفهم آلية عمل هذه الهجمات وأنواعها المختلفة، من الضروري أولًا الإحاطة بكيفية إنشاء اتصال الشبكة عبر الإنترنت.

يتكوّن اتصال الشبكة من عدة مكوّنات أو ما يُعرف بـ الطبقات (Layers)، حيث تؤدي كل طبقة وظيفة محددة داخل عملية الاتصال. ويمكن تشبيه الأمر ببناء منزل؛ إذ يبدأ العمل من الأساس، ثم تتراكم الطبقات واحدة تلو الأخرى، ولكل طبقة دور أساسي في استقرار البنية ككل.

في هذا السياق، يُستخدم نموذج OSI كإطار نظري يشرح كيفية انتقال البيانات عبر الشبكات. ويقسّم هذا النموذج عملية الاتصال إلى سبع طبقات مستقلة، تبدأ من الطبقة الفيزيائية المسؤولة عن نقل الإشارات، وصولًا إلى طبقة التطبيقات التي يتفاعل معها المستخدم مباشرة.

تستهدف هجمات DDoS طبقات مختلفة من هذا النموذج؛ فبعضها يركّز على استنزاف موارد الشبكة والبنية التحتية، في حين يسعى البعض الآخر إلى إغراق الخوادم أو تعطيل التطبيقات نفسها. ولهذا السبب، يختلف تأثير كل هجوم، كما تختلف أساليب اكتشافه وطرق التصدي له باختلاف الطبقة المستهدفة.

وفهم هذه الطبقات يشكّل خطوة أساسية لتصنيف هجمات DDoS الشائعة، وتحليل طبيعة التهديد، واختيار آليات الحماية المناسبة لكل نوع منها.

هجمات طبقة التطبيقات (Application Layer Attacks)

هدف الهجوم:

يُشار إلى هذا النوع أحيانًا باسم هجمات حجب الخدمة على الطبقة السابعة (Layer 7 DDoS)، نسبةً إلى الطبقة السابعة في نموذج OSI. ويكمن الهدف الرئيسي لهذه الهجمات في استنزاف موارد الخادم المستهدف إلى حدّ يمنعه من تقديم الخدمة للمستخدمين الشرعيين.

تركّز هذه الهجمات على الطبقة المسؤولة عن توليد صفحات الويب ومعالجة طلبات HTTP. فعلى الرغم من أن إرسال طلب HTTP واحد يُعد عملية بسيطة وغير مكلفة من جهة المستخدم، فإن الاستجابة له قد تكون مرهقة على الخادم؛ إذ يتطلب الأمر في العادة تحميل عدة ملفات، وتنفيذ استعلامات على قواعد البيانات، ومعالجة منطق برمجي لإنشاء الصفحة المطلوبة.

وتكمن خطورة هجمات الطبقة السابعة في أنها تحاكي سلوك المستخدمين الحقيقيين، مما يجعل تمييز الحركة الخبيثة عن الطلبات الشرعية أمرًا بالغ الصعوبة. ولهذا السبب، تُعد هذه الهجمات من أكثر أنواع هجمات DDoS تعقيدًا في الاكتشاف والدفاع، خاصة عند استهداف مواقع أو تطبيقات تعتمد على عمليات ديناميكية كثيفة في الخلفية.

ونظرًا لاعتمادها على طلبات تبدو طبيعية ظاهريًا، فإن التصدي لهجمات طبقة التطبيقات يتطلب حلولًا متقدمة قادرة على تحليل السلوك، وفهم أنماط الاستخدام، وليس الاكتفاء بقياس حجم حركة البيانات فقط.

هجوم إغراق HTTP (HTTP Flood)

يشبه هذا النوع من الهجمات قيام عدد هائل من المستخدمين بالضغط على زر تحديث الصفحة (Refresh) بشكل متواصل وفي الوقت نفسه، ولكن عبر آلاف أو ملايين الأجهزة في آنٍ واحد. والنتيجة هي سيل كثيف من طلبات HTTP التي تُغرق الخادم وتؤدي في النهاية إلى تعطّل الخدمة ومنع الوصول إليها.

وتتدرّج هجمات إغراق HTTP من حيث التعقيد:

-

النسخ البسيطة من الهجوم تستهدف عنوان URL واحدًا باستخدام نطاق محدود من عناوين IP، مع بيانات متشابهة مثل المُحيل (Referrer) ونوع المتصفح (User Agent).

-

النسخ المتقدمة تستخدم أعدادًا ضخمة من عناوين IP المختلفة، وتستهدف عناوين URL عشوائية، مع تغيير بيانات المُحيل ونوع المتصفح باستمرار، بهدف محاكاة سلوك المستخدمين الحقيقيين وصعوبة اكتشاف الهجوم.

وبسبب هذا التنوع والمرونة، تُعد هجمات HTTP Flood من أكثر هجمات الطبقة السابعة فعالية، خاصة ضد المواقع الديناميكية والتطبيقات التي تعتمد على قواعد البيانات.

هجمات البروتوكولات (Protocol Attacks)

هدف الهجوم:

تُعرف هجمات البروتوكولات أيضًا باسم هجمات استنزاف الحالة (State-Exhaustion Attacks)، وتهدف إلى تعطيل الخدمات عبر استنزاف موارد الخوادم أو معدات الشبكة مثل الجدران النارية (Firewalls) وأجهزة موازنة الأحمال (Load Balancers).

تعتمد هذه الهجمات على استغلال ثغرات أو نقاط ضعف في الطبقة الثالثة (Layer 3) والطبقة الرابعة (Layer 4) من مكدس البروتوكولات، وهما الطبقتان المسؤولتان عن نقل البيانات وتوجيهها وإدارة الجلسات.

ومن خلال إرسال كميات ضخمة من الحزم أو طلبات الاتصال غير المكتملة، تتسبب هذه الهجمات في إنهاك موارد الشبكة، ما يجعل النظام المستهدف غير قادر على معالجة الاتصالات الشرعية، وينتج عن ذلك انقطاع أو تدهور شديد في الخدمة.

وتكمن خطورة هجمات البروتوكولات في أنها تستهدف البنية التحتية نفسها، وليس التطبيقات فقط، مما يجعل تأثيرها واسع النطاق وقد يمتد ليشمل خدمات متعددة في الوقت نفسه.

هجوم إغراق SYN (SYN Flood)

يمكن تشبيه هجوم SYN Flood بعامل في مستودع يتلقى طلبات متتالية من واجهة متجر. في كل مرة يصله طلب، يذهب العامل لإحضار الطرد ثم ينتظر تأكيدًا قبل تسليمه. ومع استمرار وصول الطلبات دون أي تأكيد، تتكدس الطرود لديه إلى أن يعجز عن حمل المزيد، فيتوقف عن تلبية الطلبات الجديدة.

تقنيًا، يستغل هذا الهجوم آلية المصافحة الثلاثية لبروتوكول TCP (TCP Handshake)، وهي الخطوات التي تبدأ بها أي اتصال شبكي بين جهازين. يقوم المهاجم بإرسال عدد هائل من حزم SYN (طلبات بدء الاتصال) إلى الجهاز المستهدف، مستخدمًا عناوين IP مزيفة.

يردّ الخادم على كل طلب بانتظار الخطوة الأخيرة من المصافحة، والتي لا تحدث أبدًا. ومع تراكم الاتصالات غير المكتملة، تُستنزف موارد الخادم، ما يؤدي إلى عدم قدرته على معالجة الاتصالات الشرعية الجديدة، وبالتالي حدوث حجب للخدمة.

الهجمات الحجمية (Volumetric Attacks)

هدف الهجوم:

تهدف الهجمات الحجمية إلى إحداث اختناق في الشبكة من خلال استهلاك كامل سعة النطاق الترددي (Bandwidth) المتاحة بين الهدف والإنترنت.

في هذا النوع من الهجمات، يتم إرسال كميات هائلة من البيانات إلى الخادم المستهدف، غالبًا باستخدام تقنيات التضخيم (Amplification) أو عبر توليد حركة مرور ضخمة من خلال شبكات Botnet واسعة النطاق.

وتكمن خطورة الهجمات الحجمية في أنها لا تستهدف الخادم فقط، بل تشلّ الاتصال نفسه، مما يجعل الموقع أو الخدمة غير قابلة للوصول حتى لو كانت الخوادم الداخلية تعمل بشكل سليم. وغالبًا ما تتطلب مواجهة هذا النوع من الهجمات حلول حماية متقدمة على مستوى الشبكة ومزوّدي خدمة الإنترنت أنفسهم.

هجوم تضخيم نظام أسماء النطاقات (DNS Amplification)

يمكن تشبيه هجوم DNS Amplification بشخص يتصل بمطعم ويطلب “واحدًا من كل شيء”، ثم يطلب من المطعم إعادة الاتصال به لتلاوة الطلب كاملًا، بينما يكون رقم الاتصال في الحقيقة عائدًا إلى الضحية. وبهذا الأسلوب، يُولَّد ردّ طويل وكبير الحجم ويُرسل إلى الضحية بأقل جهد ممكن من المهاجم.

تقنيًا، يعتمد الهجوم على إرسال طلبات صغيرة إلى خوادم DNS مفتوحة باستخدام عنوان IP مُزوَّر يعود للضحية. ونتيجة لذلك، تقوم خوادم DNS بإرسال ردود ضخمة مباشرة إلى عنوان الضحية، مما يؤدي إلى استهلاك النطاق الترددي وإغراق الشبكة بحركة مرور غير مرغوب فيها.

ما آلية التخفيف من هجمات DDoS؟

التحدي الأساسي في التعامل مع هجمات DDoS يتمثل في التمييز بين حركة المرور الخبيثة والحركة الشرعية. ففي بعض الحالات، قد يتعرض موقع إلكتروني لزيادة هائلة في الزيارات بسبب حدث مشروع، مثل إطلاق منتج جديد، ويكون قطع الاتصال في هذه الحالة قرارًا خاطئًا.

في المقابل، إذا كان الارتفاع المفاجئ في الحركة ناتجًا عن مصادر معروفة بالهجوم، يصبح التدخل ضرورة. وتكمن الصعوبة الحقيقية في الفصل بدقة بين المستخدمين الحقيقيين وحركة الهجوم.

في الإنترنت الحديث، تتخذ هجمات DDoS أشكالًا متعددة، تتراوح بين هجمات بسيطة من مصدر واحد، وصولًا إلى هجمات معقّدة ومتكيّفة تُعرف باسم الهجمات متعددة المسارات (Multi-vector DDoS).

الهجمات متعددة المسارات (Multi-vector DDoS)

تعتمد هذه الهجمات على استخدام أكثر من أسلوب في الوقت نفسه لإرباك الأنظمة الدفاعية واستنزاف موارد الهدف من عدة اتجاهات. وقد تستهدف طبقات مختلفة من مكدس البروتوكولات في آن واحد.

ومن الأمثلة على ذلك، الجمع بين هجوم تضخيم DNS الذي يستهدف الطبقتين الثالثة والرابعة، مع هجوم HTTP Flood الذي يستهدف الطبقة السابعة. ويتطلب التصدي لهذا النوع من الهجمات مجموعة متنوعة من الاستراتيجيات الدفاعية بدلًا من حل واحد.

وبشكل عام، كلما زادت درجة تعقيد الهجوم، ازدادت صعوبة فصل الحركة الخبيثة عن الحركة الطبيعية، إذ يسعى المهاجم إلى الاندماج قدر الإمكان ضمن حركة المرور العادية لإضعاف كفاءة إجراءات الحماية.

وتُعد محاولات التخفيف التي تعتمد على حجب أو تقييد حركة المرور بشكل عشوائي حلًا غير فعّال، لأنها قد تحجب المستخدمين الحقيقيين إلى جانب المهاجمين، كما أن الهجوم قد يتكيّف بسرعة لتجاوز الإجراءات المتخذة. ولهذا السبب، تُعد الحلول متعددة الطبقات الخيار الأكثر فاعلية لمواجهة الهجمات المعقّدة.

التوجيه إلى الثقب الأسود (Blackhole Routing)

يُعد Blackhole Routing أحد الحلول المتاحة لمعظم مديري الشبكات، حيث يتم إنشاء مسار خاص يتم توجيه حركة المرور إليه ثم إسقاطها بالكامل.

في أبسط صوره، وعند تطبيقه دون معايير دقيقة، يتم توجيه جميع حركة المرور – سواء كانت شرعية أو خبيثة – إلى مسار وهمي (ثقب أسود) يتم فيه إسقاط البيانات وعدم تمريرها عبر الشبكة.

وفي حالات هجمات DDoS الشديدة، قد يلجأ مزوّد خدمة الإنترنت (ISP) إلى توجيه كامل حركة المرور الخاصة بموقع معيّن إلى هذا “الثقب الأسود” كإجراء دفاعي سريع. ورغم فعاليته في حماية بقية الشبكة، فإنه يُعد حلًا غير مثالي، لأنه يحقق للمهاجم هدفه الأساسي، وهو جعل الخدمة غير متاحة بالكامل للمستخدمين.

تحديد معدل الطلبات (Rate Limiting)

واحدة من طرق التخفيف من هجمات الحرمان من الخدمة هي تحديد عدد الطلبات التي يقبلها الخادم خلال فترة زمنية محددة. تساعد هذه الطريقة على الحد من محاولات جمع البيانات الآلية (Web Scraping) ومن هجمات القوة الغاشمة (Brute Force) على تسجيل الدخول.

مع ذلك، وحدها، غالبًا ما تكون غير كافية للتعامل مع هجمات DDoS المعقدة. لكنها تظل عنصرًا مهمًا ضمن استراتيجية شاملة للتخفيف من الهجمات، خصوصًا عند دمجها مع أدوات أخرى لمراقبة وتصنيف حركة المرور.

جدار حماية تطبيقات الويب (Web Application Firewall – WAF)

يمكن لجدار حماية تطبيقات الويب أن يساعد في التصدي لهجمات DDoS على الطبقة السابعة (Layer 7). من خلال وضع WAF بين الإنترنت والخادم المستهدف، يمكنه العمل كوكيل عكسي (Reverse Proxy) يحمي الخادم من أنواع محددة من حركة المرور الضارة.

يعتمد WAF على سلسلة من القواعد لتمييز أدوات الهجوم ومنعها، كما يتيح تنفيذ قواعد مخصصة بسرعة عند رصد هجوم مفاجئ، ما يجعله أداة فعالة في صد الهجمات المعقدة.

نشر حركة المرور عبر شبكة Anycast

طريقة أخرى للتخفيف من هجمات DDoS هي استخدام شبكة Anycast لتوزيع حركة الهجوم عبر مجموعة من الخوادم الموزعة جغرافيًا، بحيث يتم امتصاص حجم الحركة الضارة تدريجيًا.

يمكن تشبيه هذا الأسلوب بتوجيه نهر جارٍ عبر عدة قنوات أصغر، مما يقلل من تأثير الهجوم ويجعل التحكم فيه أكثر قابلية للإدارة. وتعتمد فعالية هذا الأسلوب على حجم الهجوم وكفاءة الشبكة الموزعة، ويعتبر جزءًا مهمًا من استراتيجيات حماية Cloudflare ضد هجمات DDoS الكبيرة والمعقدة.

خاتمة مبسطة لهجمات DDoS وأساليب الحماية

هجمات DDoS تمثل تهديدًا كبيرًا لأي موقع أو خدمة على الإنترنت، لأنها تعتمد على إغراق الخادم أو الشبكة بحركة مرور ضخمة، ما يؤدي إلى توقف الخدمات أو بطء الأداء بشكل ملحوظ. تختلف هذه الهجمات بين استهداف طبقة التطبيقات، مثل HTTP Flood، واستهداف البروتوكولات الأساسية، مثل SYN Flood أو DNS Amplification، وأحيانًا يتم الجمع بين أكثر من نوع في هجوم متعدد المسارات (Multi-vector DDoS).

رغم خطورتها، هناك أدوات واستراتيجيات فعّالة لمواجهتها، مثل:

-

تحديد معدل الطلبات (Rate Limiting) للتحكم في عدد الطلبات الواردة لكل خادم.

-

جدار حماية تطبيقات الويب (WAF) لمنع الهجمات على طبقة التطبيقات بشكل ذكي وسريع.

-

نشر حركة المرور عبر شبكة Anycast لتوزيع الحمل وتقليل تأثير الهجوم.

-

التوجيه إلى الثقب الأسود (Blackhole Routing) كحل أخير لحجب حركة المرور الضارة بالكامل.

باختصار، مواجهة هجمات DDoS تتطلب استراتيجية متعددة الطبقات تجمع بين أدوات تقنية متقدمة ومراقبة دقيقة لحركة المرور، مع الحفاظ على تجربة المستخدم الطبيعية. ومع الفهم الجيد لأنواع الهجمات وأساليبها، يمكن للشركات حماية شبكاتها وخدماتها بشكل أكثر أمانًا وفعالية، وضمان استمرار عمل الخدمات دون انقطاع.

و الى هنا إخوانى وأخواتى الأعزاء نكون قد أتممنا المهمة بنجاح ✌

صلوا عالحبيب قلوبكم تطيب وافعلوا الخير مهما كان صغيراً 🎯🌷

ولا تنسوا إخواننا فى كل مكان من دعائكم📌

وتقبلوا تحيات فريق #Ezznology #عز_التقنية

كما يمكنكم الإطلاع على منتجات متجرنا من هنا 👈#متجرنا 🌷او هنا

وللإنضمام الى اسرتنا على جروب التليجرام من👈هنا

وكذلك جروب الفيس بوك والذى نقوم بمشاركة المعلومات عليه ومساعدة الأعاء من👈هنا

مواضيع أخرى قد تهمك أيضاً :

SIRBAI تكشف عن منصة ذكية لإدارة أسراب الطائرات المسيّرة المستقلة

تقرير Uptime Institute يكشف 5 توقعات حاسمة لمراكز البيانات في 2026

أفضل شركات الشحن وتوصيل الطلبات في مصر

جوجل تكشف عن Veo 3.1 لتطوير صناعة الفيديو بالذكاء الاصطناعي

عنوان ويسترن يونيون في الإسكندرية

أفضل طرق تحسين النوم والصحة النفسية في 2026

مزايا جديدة من واتساب تُحدث نقلة في تنظيم المجموعات والتواصل الجماعي

هل يستطيع الذكاء الاصطناعي الاستغناء عن خبراء الأمن السيبراني؟

Chat GPT-5.2 فى تصعيد كبير من شركة OpenAI لمنافسة Google

آبل تكشف عن قائمة أفضل تطبيقات وألعاب App Store لعام 2025

جوجل تطوّر نظام “Aluminium OS” لتوحيد تجربة أندرويد وChromeOS في منصة واحدة

أداة ذكاء اصطناعي مبتكرة تُعيد تعريف طرق علاج صعوبات القراءة

Creative OS التحديث الأضخم في تاريخ كانفا منذ انطلاقها

رسمياً هواتف ايفون 17 التاسع من سبتمبر المقبل

مايكروسوفت وإسرائيل… عندما تتحول التكنولوجيا إلى أداة مراقبة ضد الفلسطينيين

وداعًا لشاشة الموت الزرقاء.. مايكروسوفت تطوي صفحة عمرها 40 عامًا في ويندوز 11

أدوبي تطلق Project Indigo تطبيق تصوير جديد لهواتف آيفون

واتساب ويوتيوب خارج الخدمة رسميًا على بعض إصدارات آيفون القديمة

تفوق غير متوقع.. الذكاء الاصطناعي يتفوق على الإنسان عاطفيًا

قراصنة يستغلون الذكاء الاصطناعي في هجمات تجسس سيبرانية عبر تيك توك

جوجل تكشف عن “Stitch” – أداة ذكاء اصطناعي جديدة لتصميم الواجهات البرمجية

Google Beam للتواصل بشكل آخر ثلاثى الأبعاد

العلماء يكتشفون سببًا جديدًا لتطور الزهايمر بمساعدة الذكاء الإصطناعى

ابل تضع أسهل طريقة لنقل البيانات من الأندرويد الى ايفون IOS

Gemini من جوجل يدعم الآن تعديل الصور باستخدام الذكاء الاصطناعي