ستجد فى هذا المقال

ما هو هجوم DDoS؟

تعد هجمات DDoS من الشواغل الأساسية في أمن الإنترنت اليوم. استكشف تفاصيل حول كيفية عمل هجمات DDoS وكيف يمكن إيقافها.

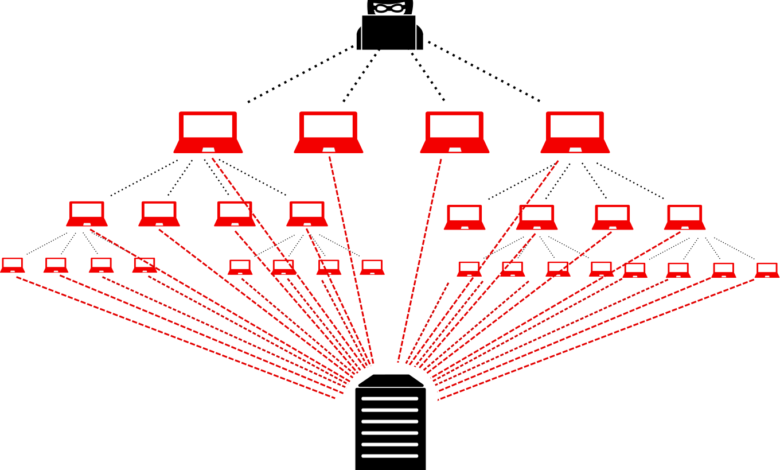

هجوم رفض الخدمة الموزع (DDoS) هو محاولة خبيثة لتعطيل حركة المرور العادية لخادم أو خدمة أو شبكة مستهدفة من خلال إغراق الهدف أو البنية التحتية المحيطة به بفيض من حركة مرور الإنترنت.

تحقق هجمات DDoS الفعالية من خلال استخدام أنظمة الكمبيوتر المتعددة المخترقة كمصادر لحركة مرور الهجوم. يمكن أن تتضمن الأجهزة المستغلة أجهزة الكمبيوتر والموارد الأخرى المتصلة بالشبكة مثل أجهزة إنترنت الأشياء .

من مستوى عالٍ ، يشبه هجوم DDoS ازدحامًا مروريًا غير متوقع يسد الطريق السريع ، مما يمنع حركة المرور العادية من الوصول إلى وجهتها.

كيف يعمل هجوم DDoS؟

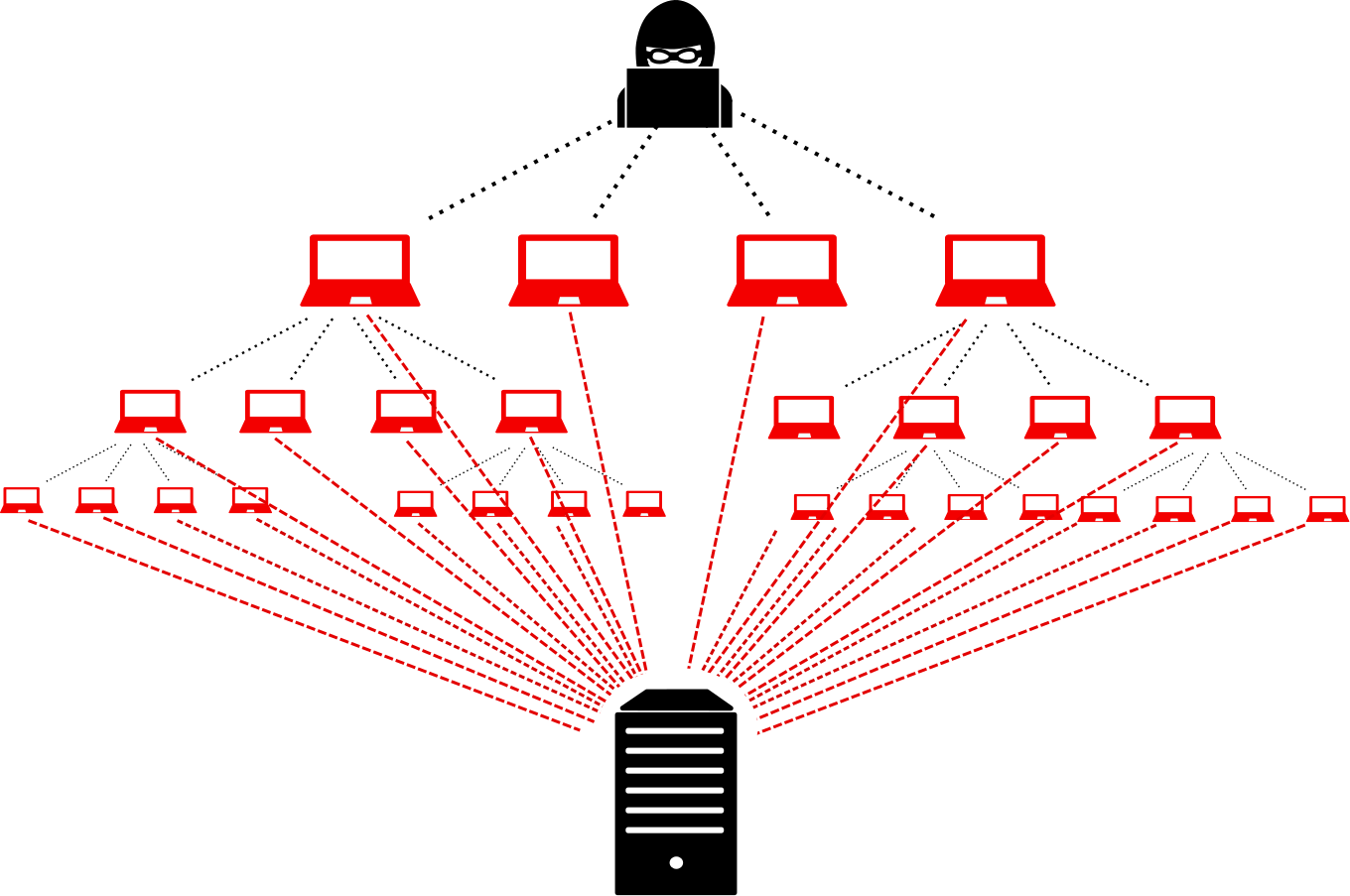

يتم تنفيذ هجمات DDoS باستخدام شبكات من الأجهزة المتصلة بالإنترنت.

تتكون هذه الشبكات من أجهزة كمبيوتر وأجهزة أخرى (مثل أجهزة إنترنت الأشياء) التي أصيبت ببرامج ضارة ، مما يسمح للمهاجمين بالتحكم فيها عن بُعد. يشار إلى هذه الأجهزة الفردية باسم الروبوتات (أو الزومبي) ، وتسمى مجموعة من الروبوتات الروبوتات .

بمجرد إنشاء الروبوتات ، يمكن للمهاجم توجيه هجوم عن طريق إرسال تعليمات عن بُعد إلى كل روبوت.

عندما يتم استهداف خادم أو شبكة الضحية بواسطة الروبوتات ، يرسل كل روبوت طلبات إلى عنوان IP الخاص بالهدف ، مما قد يتسبب في غمر الخادم أو الشبكة ، مما يؤدي إلى رفض الخدمة لحركة المرور العادية.

نظرًا لأن كل روبوت هو جهاز إنترنت شرعي ، فقد يكون فصل حركة مرور الهجوم عن حركة المرور العادية أمرًا صعبًا.

كيفية التعرف على هجوم DDoS

إن أوضح أعراض هجوم DDoS هو أن الموقع أو الخدمة أصبحت فجأة بطيئة أو غير متوفرة. ولكن نظرًا لأن عددًا من الأسباب – مثل الارتفاع المشروع في حركة المرور – يمكن أن يؤدي إلى حدوث مشكلات مماثلة في الأداء ، فعادةً ما يلزم إجراء مزيد من التحقيق. يمكن أن تساعدك أدوات تحليل حركة المرور في اكتشاف بعض هذه العلامات المنبهة لهجوم DDoS:

- كميات مشبوهة من حركة المرور التي تنشأ من عنوان IP واحد أو نطاق IP

- تدفق حركة المرور من المستخدمين الذين يشاركون ملفًا شخصيًا سلوكيًا واحدًا ، مثل نوع الجهاز أو الموقع الجغرافي أو إصدار متصفح الويب

- زيادة غير مفسرة في الطلبات لصفحة واحدة أو نقطة نهاية

- أنماط الزيارات الفردية مثل الارتفاعات المفاجئة في الساعات الفردية من اليوم أو الأنماط التي تبدو غير طبيعية (على سبيل المثال ، ارتفاع مفاجئ كل 10 دقائق)

هناك علامات أخرى أكثر تحديدًا لهجوم DDoS يمكن أن تختلف تبعًا لنوع الهجوم.

ما هي بعض أنواع هجمات DDoS الشائعة؟

تستهدف أنواع مختلفة من هجمات DDoS مكونات مختلفة لاتصال الشبكة. لفهم كيفية عمل هجمات DDoS المختلفة ، من الضروري معرفة كيفية إجراء اتصال بالشبكة.

يتكون اتصال الشبكة على الإنترنت من العديد من المكونات أو “الطبقات” المختلفة. مثل بناء منزل من الألف إلى الياء ، كل طبقة في النموذج لها غرض مختلف.

نموذج OSI ، الموضح أدناه ، هو إطار عمل مفاهيمي يستخدم لوصف اتصال الشبكة في 7 طبقات متميزة.

بينما تتضمن جميع هجمات DDoS تقريبًا إغراق الجهاز أو الشبكة المستهدفة بحركة المرور ، يمكن تقسيم الهجمات إلى ثلاث فئات. قد يستخدم المهاجم واحدًا أو أكثر من نواقل الهجوم المختلفة ، أو متجهات هجوم دائرية ردًا على التدابير المضادة التي يتخذها الهدف.

هجمات طبقة التطبيق

الهدف من الهجوم:

يشار إليها أحيانًا باسم هجوم DDoS من الطبقة 7 (في إشارة إلى الطبقة السابعة من نموذج OSI) ، والهدف من هذه الهجمات هو استنفاد موارد الهدف لإنشاء رفض الخدمة.

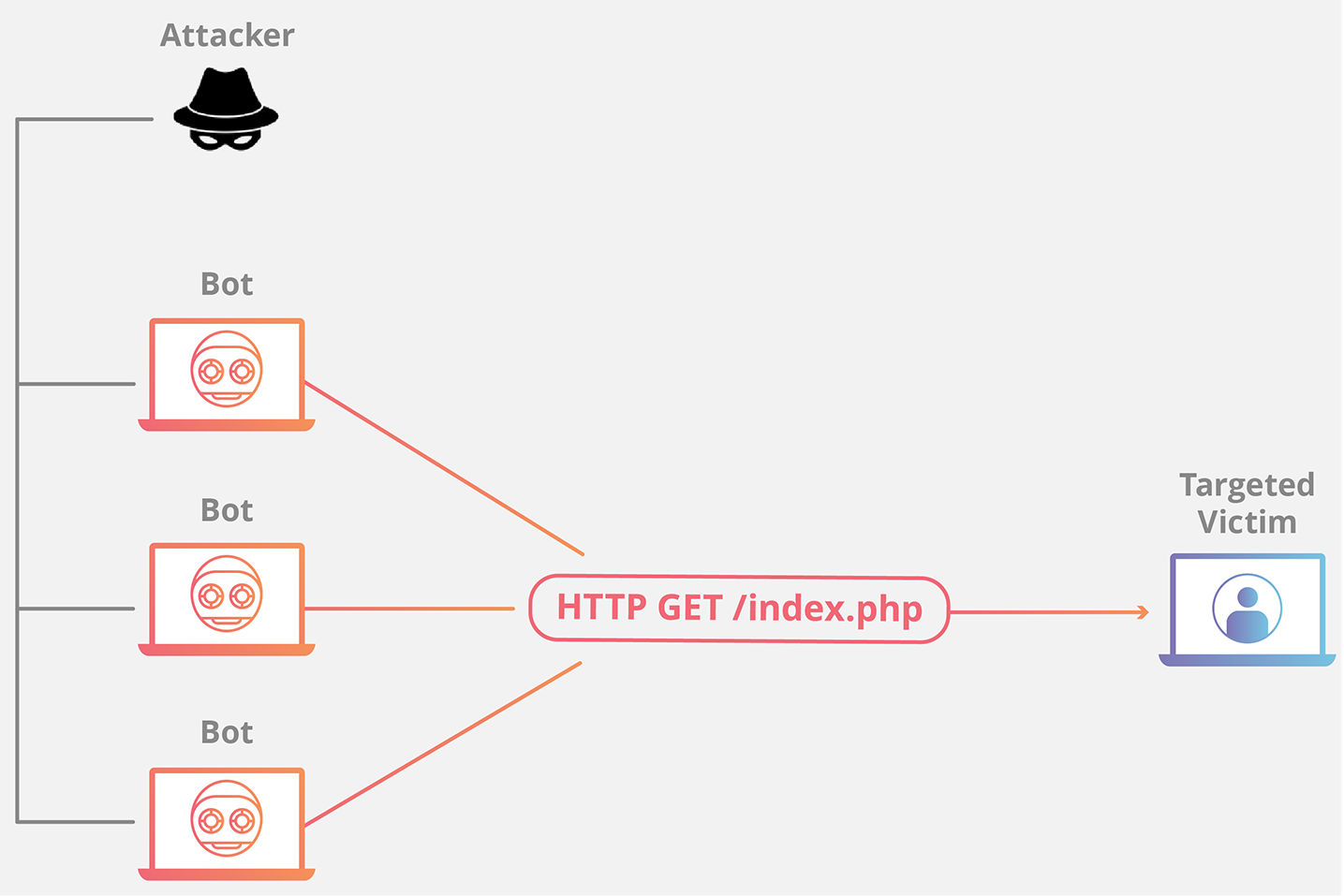

تستهدف الهجمات الطبقة التي يتم فيها إنشاء صفحات الويب على الخادم وتسليمها استجابة لطلبات HTTP . طلب HTTP واحد رخيص من الناحية الحسابية للتنفيذ من جانب العميل ، ولكن قد يكون مكلفًا على الخادم الهدف للاستجابة له ، حيث يقوم الخادم غالبًا بتحميل ملفات متعددة وتشغيل استعلامات قاعدة البيانات من أجل إنشاء صفحة ويب.

يصعب الدفاع عن هجمات الطبقة السابعة ، نظرًا لأنه قد يكون من الصعب التمييز بين حركة المرور الضارة وحركة المرور المشروعة.

مثال على هجوم طبقة التطبيق:

فيضان HTTP

يشبه هذا الهجوم الضغط على التحديث في متصفح الويب مرارًا وتكرارًا على العديد من أجهزة الكمبيوتر المختلفة في وقت واحد – تغمر أعداد كبيرة من طلبات HTTP الخادم ، مما يؤدي إلى رفض الخدمة.

يتراوح هذا النوع من الهجمات من البسيط إلى المعقد.

قد تصل عمليات التنفيذ الأكثر بساطة إلى عنوان URL واحد له نفس النطاق من عناوين IP المهاجمة والمحيلين ووكلاء المستخدم. قد تستخدم الإصدارات المعقدة عددًا كبيرًا من عناوين IP المهاجمة ، وتستهدف عناوين URL العشوائية باستخدام الإحالات العشوائية ووكلاء المستخدم.

هجمات البروتوكول

الهدف من الهجوم:

تتسبب هجمات البروتوكول ، المعروفة أيضًا باسم هجمات استنفاد الحالة ، في تعطيل الخدمة عن طريق الاستهلاك المفرط لموارد الخادم و / أو موارد معدات الشبكة مثل جدران الحماية وموازنات التحميل.

تستخدم هجمات البروتوكول نقاط الضعف في الطبقة 3 والطبقة 4 من حزمة البروتوكول لجعل الهدف غير قابل للوصول.

مثال على هجوم البروتوكول:

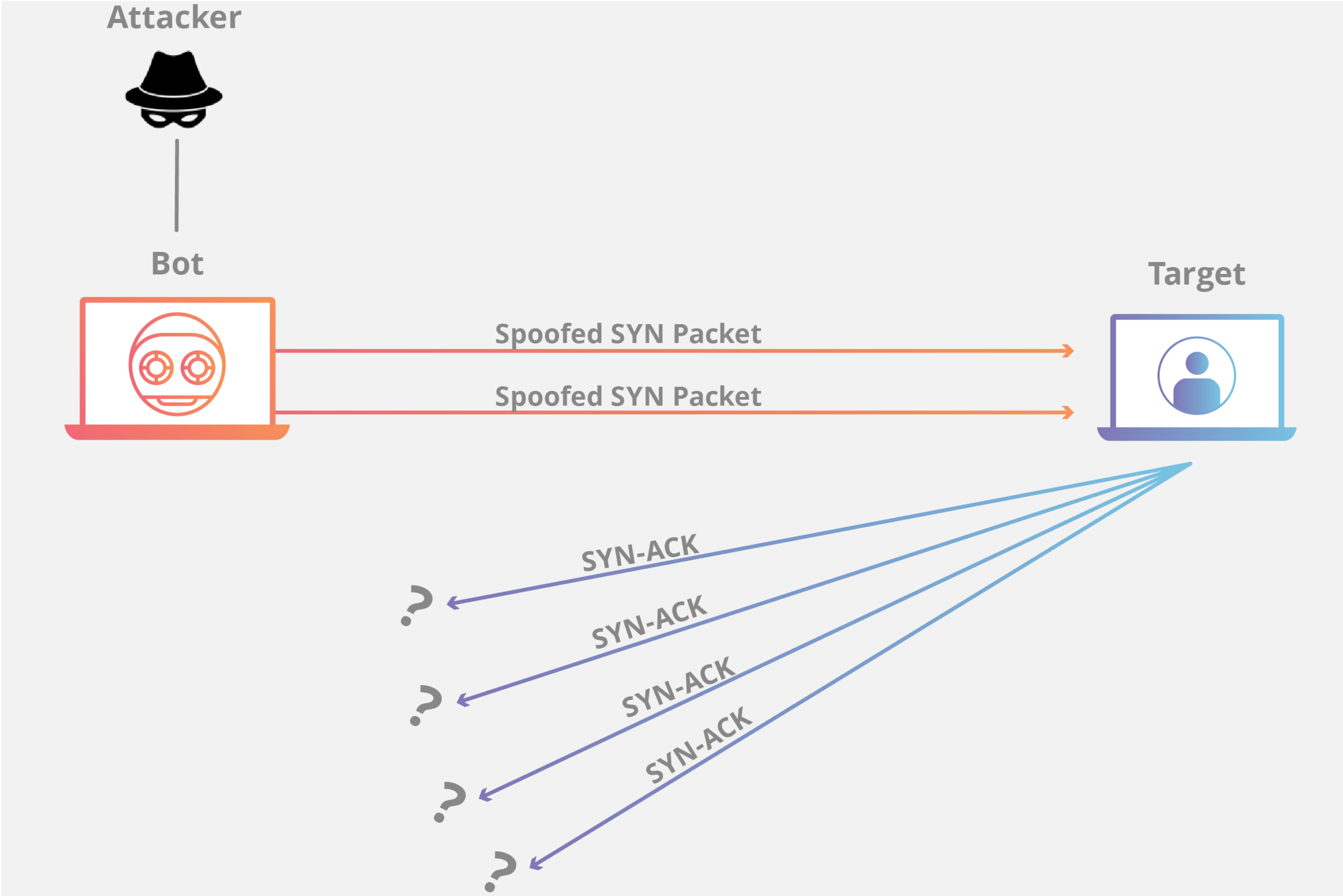

فيضان SYN

يعتبر SYN Flood مشابهًا لعامل في غرفة التوريد يتلقى الطلبات من الجزء الأمامي من المتجر.

يتلقى العامل طلبًا ، ويذهب ويحصل على الطرد ، وينتظر التأكيد قبل إحضار الطرد إلى الأمام. يتلقى العامل بعد ذلك العديد من طلبات الحزم دون تأكيد حتى لا يتمكن من حمل المزيد من الحزم ، ويصبح مرتبكًا ، وتبدأ الطلبات دون إجابة.

يستغل هذا الهجوم مصافحة TCP – تسلسل الاتصالات الذي يبدأ من خلاله جهازي كمبيوتر اتصالاً بالشبكة – عن طريق إرسال عدد كبير من حزم SYN “طلب الاتصال الأولي” لـ TCP مع عناوين IP مخادعة .

يستجيب الجهاز المستهدف لكل طلب اتصال ثم ينتظر الخطوة الأخيرة في عملية المصافحة ، والتي لا تحدث أبدًا ، مما يؤدي إلى استنفاد موارد الهدف في العملية.

الهجمات الحجمية

الهدف من الهجوم:

تحاول هذه الفئة من الهجمات خلق ازدحام من خلال استهلاك كل النطاق الترددي المتاح بين الهدف والإنترنت الأكبر. يتم إرسال كميات كبيرة من البيانات إلى الهدف باستخدام شكل من أشكال التضخيم أو وسيلة أخرى لإنشاء حركة مرور ضخمة ، مثل الطلبات من الروبوتات.

مثال التضخيم:

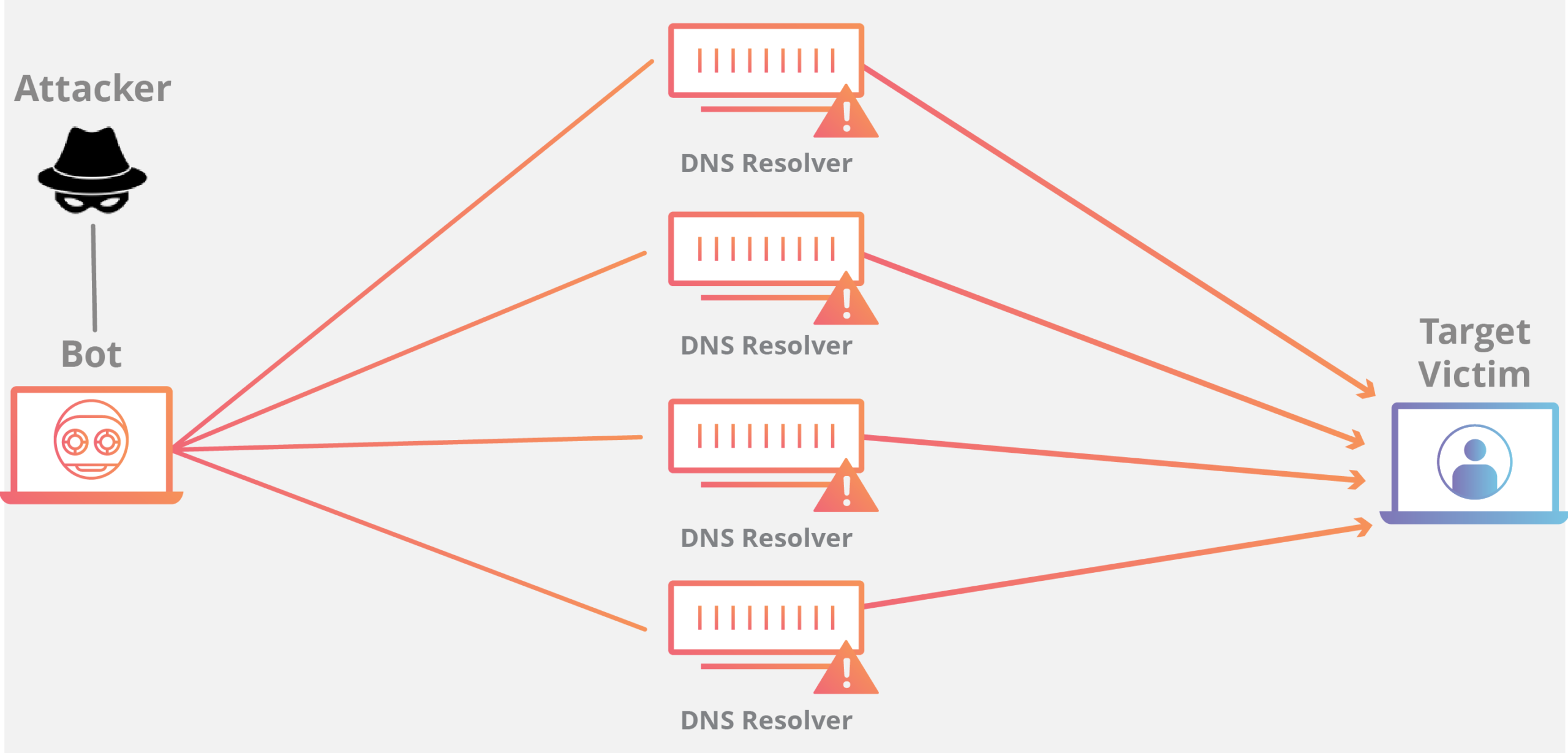

تضخيم DNS

يشبه تضخيم نظام أسماء النطاقات إذا اتصل شخص ما بمطعم وقال “سأحصل على واحد من كل شيء ، من فضلك اتصل بي مرة أخرى وكرر طلبي بالكامل” ، حيث ينتمي رقم رد الاتصال للضحية بالفعل. مع القليل من الجهد ، يتم إنشاء استجابة طويلة وإرسالها إلى الضحية.

من خلال تقديم طلب إلى خادم DNS مفتوح بعنوان IP مخادع (عنوان IP للضحية) ، يتلقى عنوان IP الهدف بعد ذلك استجابة من الخادم.

ما هي عملية التخفيف من هجوم DDoS؟

يتمثل الشاغل الرئيسي في التخفيف من هجوم DDoS في التمييز بين حركة الهجوم وحركة المرور العادية.

على سبيل المثال ، إذا كان أحد إصدارات المنتج يحتوي على موقع ويب لشركة غارق في العملاء المتحمسين ، فإن قطع كل حركة المرور يعد خطأً. إذا كان لدى هذه الشركة زيادة مفاجئة في حركة المرور من مهاجمين معروفين ، فمن المحتمل أن تكون الجهود المبذولة للتخفيف من الهجوم ضرورية.

تكمن الصعوبة في إخبار العملاء الحقيقيين بصرف النظر عن حركة الهجوم.

في الإنترنت الحديث ، تأتي حركة مرور DDoS بأشكال عديدة. يمكن أن تختلف حركة المرور في التصميم من هجمات مصدر واحد غير مخادع إلى هجمات متعددة النواقل معقدة وقابلة للتكيف.

يستخدم هجوم DDoS متعدد النواقل مسارات هجوم متعددة من أجل التغلب على هدف بطرق مختلفة ، مما قد يؤدي إلى تشتيت جهود التخفيف على أي مسار واحد.

يعد الهجوم الذي يستهدف طبقات متعددة من مكدس البروتوكول في نفس الوقت ، مثل تضخيم DNS (طبقات الاستهداف 3/4) مقترنًا بفيضان HTTP (طبقة الاستهداف 7) مثالاً على DDoS متعدد النواقل.

يتطلب التخفيف من هجوم DDoS متعدد النواقل مجموعة متنوعة من الاستراتيجيات لمواجهة المسارات المختلفة.

بشكل عام ، كلما كان الهجوم أكثر تعقيدًا ، زاد احتمال صعوبة فصل حركة مرور الهجوم عن حركة المرور العادية – هدف المهاجم هو الاندماج قدر الإمكان ، مما يجعل جهود التخفيف غير فعالة قدر الإمكان.

قد تؤدي محاولات التخفيف التي تتضمن إسقاط حركة المرور أو الحد منها بشكل عشوائي إلى إخراج حركة المرور الجيدة مع السيئ ، وقد يعدل الهجوم أيضًا ويتكيف مع الإجراءات المضادة. من أجل التغلب على محاولة معقدة للاضطراب ، فإن الحل متعدد الطبقات سيعطي أكبر فائدة.

توجيه الثقب الأسود

يتمثل أحد الحلول المتاحة لجميع مسؤولي الشبكة تقريبًا في إنشاء مسار ثقب أسود وتوجيه حركة المرور إلى هذا المسار. في أبسط أشكالها ، عندما يتم تنفيذ تصفية الثقب الأسود دون معايير تقييد محددة ، يتم توجيه حركة مرور الشبكة المشروعة والخبيثة إلى مسار فارغ ، أو ثقب أسود ، ويتم إسقاطها من الشبكة.

إذا كانت إحدى خصائص الإنترنت تتعرض لهجوم DDoS ، فقد يرسل مزود خدمة الإنترنت (ISP) الخاص بالملكية جميع حركة مرور الموقع إلى الثقب الأسود كوسيلة للدفاع. هذا ليس حلاً مثاليًا ، لأنه يمنح المهاجم بشكل فعال هدفه المنشود: فهو يجعل الشبكة غير قابلة للوصول.

تحديد معدل

يعد تحديد عدد الطلبات التي سيقبلها الخادم خلال فترة زمنية معينة أيضًا طريقة للتخفيف من هجمات رفض الخدمة.

في حين أن تحديد المعدل مفيد في إبطاء برامج كشط الويب من سرقة المحتوى ولتخفيف محاولات تسجيل الدخول باستخدام القوة الغاشمة ، فمن المحتمل ألا يكون ذلك وحده كافياً للتعامل مع هجوم DDoS المعقد بشكل فعال.

ومع ذلك ، يعد تحديد المعدل مكونًا مفيدًا في استراتيجية تخفيف DDoS الفعالة.

والى هنا ياصديقى نكون قد أتممنا المهمة بنجاح

مع تحيات فريق #Ezznology

وتجد مايهمك على #متجرنا

وللإشتراك فى نشرتنا الإخبارية على اخبار جوجل اضغط هنا 👇👇

او قم بمسح الكود