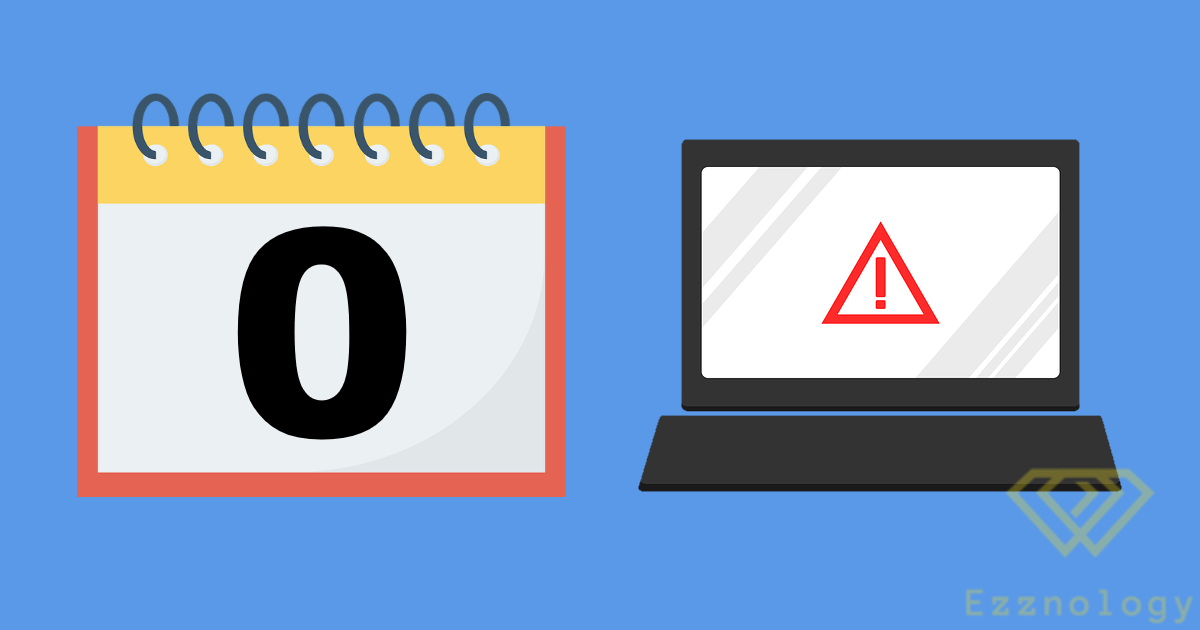

ما هي ثغرة يوم الصفر؟ ثغرة يوم الصفر (وتسمى أيضًا تهديد يوم الصفر) هي هجوم يستفيد من ثغرة أمنية ليس لديها إصلاح في المكان. يشار إليه على أنه تهديد “يوم الصفر” لأنه بمجرد اكتشاف الخلل في النهاية ، يكون لدى المطور أو المنظمة “صفر أيام” للتوصل إلى حل.

ما هي الثغرة؟ الثغرة الأمنية هي خلل في البرامج أو الأجهزة غير مقصود ناجم عن خطأ برمجي أو تكوين غير صحيح. نظرًا لأن الثغرات الأمنية غير مقصودة ، فمن الصعب اكتشافها ويمكن أن تمر دون أن يلاحظها أحد لأيام أو شهور أو أحيانًا حتى سنوات.

كيف تعمل ثغرات يوم الصفر؟ عندما يحدد المهاجمون ثغرة أمنية غير معروفة سابقًا ، فإنهم يكتبون تعليمات برمجية لاستهداف تلك الثغرة الأمنية المحددة ويجمعونها في برامج ضارة . يمكن للكود ، عند تنفيذه ، أن يعرض النظام للخطر.

هناك طرق مختلفة للمهاجم لاستغلال ثغرات يوم الصفر. يتمثل أحد الأساليب الشائعة في توزيع البرامج الضارة من خلال رسائل البريد الإلكتروني المخادعة التي تحتوي على مرفقات أو روابط تحتوي على ثغرات مضمنة فيها. يتم تنفيذ هذه الحمولات الضارة عندما يتفاعل المستخدم مع المرفق أو الارتباط.

اشتمل هجوم يوم الصفر الشهير على شركة Sony Pictures Entertainment في عام 2014 ،

عندما تم نشر معلومات حساسة للجمهور مثل نسخ الأفلام التي لم يتم طرحها ، والاتصالات عبر البريد الإلكتروني بين كبار الموظفين ، وخطط العمل. استخدم المهاجمون ثغرة يوم الصفر للحصول على هذه المعلومات.

يمكن أن تؤثر ثغرات يوم الصفر سلبًا على الأعمال بعدة طرق. بالإضافة إلى فقدان البيانات القيمة أو السرية ، قد يفقد العملاء الثقة في العمل ، وقد تضطر الشركة إلى تحويل موارد هندسية قيمة لإصلاح الخلل.

what-is-zero-day كيفية اكتشاف تهديدات اليوم صفر بحكم التعريف ، يصعب اكتشاف تهديدات اليوم صفر. تم تطوير العديد من الاستراتيجيات للمساعدة في تسهيل عملية الكشف:

الاكتشاف القائم على الإحصائيات: باستخدام التعلم الآلي ، يتم جمع البيانات التاريخية من عمليات الاستغلال السابقة ويتم تعيين مستوى قياسي للسلوك الآمن لاكتشاف تهديدات يوم الصفر في الوقت الفعلي. ومع ذلك ، لا يتكيف النهج مع التغييرات في الأنماط ، ويلزم إنشاء ملفات تعريف هجوم جديدة لمراعاة التغييرات.الكشف المستند إلى التوقيع: تم استخدام هذه الطريقة منذ الأيام الأولى للمراقبة الأمنية. يتم الرجوع إلى قواعد البيانات الحالية لتوقيعات البرامج الضارة – القيم الفريدة التي تشير إلى وجود تعليمات برمجية ضارة – إلى الملفات والتنزيلات المحلية عند البحث عن تهديدات محتملة جديدة. عيب هذه الطريقة هو أن التوقيعات يمكنها فقط تحديد التهديدات المعروفة بالفعل ، لذلك لا يمكن لهذه الطريقة اكتشاف معظم تهديدات اليوم الصفري.الاكتشاف المستند إلى السلوك: يتم تحليل تفاعلات المستخدم مع البرامج الحالية لمعرفة ما إذا كانت نتيجة نشاط ضار. يهدف الاكتشاف المستند إلى السلوك إلى تعلم السلوك المستقبلي ومحاولات منع أي سلوك غير متوقع. يعتمد على التنبؤ بتدفق حركة مرور الشبكة.

كيفية منع هجمات Zero Day : في حين أنه لا يوجد نهج واحد يمكنه منع ظهور الثغرات الأمنية تمامًا في التعليمات البرمجية ، إلا أن العديد من التكتيكات والأدوات يمكن أن تقلل من مخاطرها. من أهم التقنيات لإيقاف عمليات استغلال الثغرات الأمنية عزل المتصفح وجدران الحماية .

عزل المتصفح: يتطلب نشاط التصفح مثل فتح مرفق بريد إلكتروني أو ملء نموذج التفاعل مع التعليمات البرمجية من مصادر غير موثوق بها ، مما يسمح للمهاجمين باستغلال الثغرات الأمنية. عزل المتصفح يبقي نشاط التصفح منفصلاً عن أجهزة المستخدم النهائي وشبكات الشركة ، بحيث لا تعمل التعليمات البرمجية التي يحتمل أن تكون ضارة على جهاز المستخدم. يمكن عزل المتصفح بثلاث طرق:

عزل المستعرض عن بُعد: يتم تحميل صفحات الويب وتنفيذ التعليمات البرمجية على خادم سحابي بعيدًا عن أجهزة المستخدمين والشبكات الداخلية للمؤسسات.عزل المستعرض المحلي: يعمل هذا بشكل مشابه لعزل المستعرض عن بُعد ، ولكنه يحدث على خادم مُدار داخليًا. عزل المستعرض من جانب العميل: لا تزال صفحات الويب يتم تحميلها على جهاز المستخدم ، لكن وضع الحماية ، وهو آلية أمان للحفاظ على تشغيل البرامج بشكل منفصل ، يضمن فصل المحتوى والرمز عن باقي الجهاز.

جدار الحماية جدار الحماية هو نظام أمان يراقب حركة المرور الواردة والصادرة بناءً على سياسات الأمان المحددة مسبقًا. تقع جدران الحماية بين الشبكات الموثوقة وغير الموثوق بها (غالبًا الإنترنت) للحماية من التهديدات ، ومنع المحتوى الضار من الوصول إلى شبكة موثوق بها ، ومنع المعلومات الحساسة من مغادرة الشبكة. يمكن دمجها في الأجهزة أو البرامج أو مزيج من الاثنين معًا. من خلال مراقبة حركة المرور ، يمكن لجدار الحماية حظر حركة المرور التي قد تستهدف ثغرة أمنية ، مما يؤدي إلى استغلال يوم الصفر.