مفهوم الهندسة الإجتماعية التى تمارس عليك بشكل شبه يومى على الشبكة العنكبوتيه ومنصات التواصل الاجتماعى

ستجد فى هذا المقال

مفهوم الهندسة الإجتماعية التى تمارس عليك بشكل شبه يومى على الشبكة العنكبوتيه ومنصات التواصل الاجتماعى

ما هي الهندسة الاجتماعية وأساليبها وأنواعها

الهندسة الاجتماعية هو المصطلح المستخدم لمجموعة واسعة من الأنشطة الخبيثة التي يتم إنجازها من خلال التفاعلات البشرية . يستخدم التلاعب النفسي لخداع المستخدمين لارتكاب أخطاء أمنية أو الكشف عن معلومات حساسة.

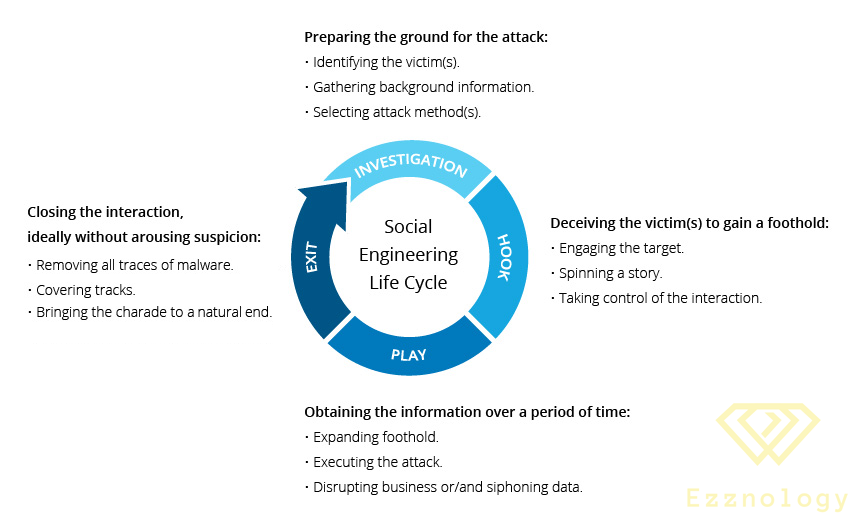

تحدث هجمات الهندسة الاجتماعية بخطوة واحدة أو أكثر. يقوم الجاني أولاً بالتحقيق في الضحية المقصودة لجمع المعلومات الأساسية الضرورية ، مثل نقاط الدخول المحتملة وبروتوكولات الأمان الضعيفة ، اللازمة للشروع في الهجوم. بعد ذلك ، يتحرك المهاجم لكسب ثقة الضحية وتوفير محفزات للإجراءات اللاحقة التي تكسر الممارسات الأمنية ، مثل الكشف عن المعلومات الحساسة أو منح الوصول إلى الموارد الهامة .

دورة حياة هجوم الهندسة الاجتماعية

ما يجعل الهندسة الاجتماعية خطيرة بشكل خاص هو أنها تعتمد على الخطأ البشري ، بدلاً من نقاط الضعف في البرامج وأنظمة التشغيل. الأخطاء التي يرتكبها المستخدمون الشرعيون أقل قابلية للتنبؤ بها ، مما يجعل التعرف عليها وإحباطها أكثر صعوبة من التسلل المستند إلى البرامج الضارة.

تقنيات الهجوم

تأتي هجمات الهندسة الاجتماعية في العديد من الأشكال المختلفة ويمكن إجراؤها في أي مكان يكون فيه التفاعل البشري متضمنًا. فيما يلي الأشكال الخمسة الأكثر شيوعًا لاعتداءات الهندسة الاجتماعية الرقمية.

اصطياد

كما يوحي اسمها ، تستخدم هجمات الطُعم وعدًا كاذبًا لإثارة جشع الضحية أو فضولها.

يستدرجون المستخدمين في فخ يسرق معلوماتهم الشخصية أو يلحق أنظمتهم ببرامج ضارة.

يستخدم أكثر أشكال الاصطياد مكروهًا وسائط مادية لتفريق البرامج الضارة. على سبيل المثال ،

يترك المهاجمون الطُعم – محركات الأقراص المحمولة المصابة بالبرامج الضارة عادةً –

في مناطق بارزة حيث من المؤكد أن الضحايا المحتملين سيشاهدونها (على سبيل المثال ،

الحمامات والمصاعد وموقف سيارات الشركة المستهدفة). يتمتع الطعم بمظهر أصيل له ، مثل ملصق يقدمه كقائمة رواتب الشركة.

يلتقط الضحايا الطُعم بدافع الفضول ويدخلونه في كمبيوتر العمل أو المنزل ،

مما يؤدي إلى تثبيت البرامج الضارة تلقائيًا على النظام.

لا يجب بالضرورة تنفيذ حيل الطُعم في العالم المادي.

تتكون أشكال الاصطياد عبر الإنترنت من إعلانات جذابة تؤدي إلى مواقع ضارة أو تشجع المستخدمين على تنزيل تطبيق مصاب ببرامج ضارة.

سكاروار

يتضمن برنامج Scareware تعرض الضحايا للقصف بإنذارات كاذبة وتهديدات كاذبة.

يتم خداع المستخدمين للاعتقاد بأن نظامهم مصاب ببرامج ضارة ،

مما يدفعهم إلى تثبيت البرامج التي ليس لها فائدة حقيقية (بخلاف الجاني) أو البرامج الضارة نفسها.

يشار إلى Scareware أيضًا باسم برامج الخداع وبرامج الماسح الضوئي الخادعة والبرامج الاحتيالية.

من الأمثلة الشائعة على البرامج المخيفة ظهور اللافتات المنبثقة ذات المظهر الشرعي في متصفحك أثناء تصفح الويب ،

حيث تعرض نصًا مثل ، “قد يكون جهاز الكمبيوتر الخاص بك مصابًا ببرامج تجسس ضارة.

” إما أنه يعرض عليك تثبيت الأداة (غالبًا ما تكون مصابة بالبرامج الضارة) ، أو سيوجهك إلى موقع ضار حيث يصاب جهاز الكمبيوتر الخاص بك.

يتم توزيع Scareware أيضًا عبر البريد الإلكتروني العشوائي الذي ينشر تحذيرات زائفة ،

أو يقدم عروضًا للمستخدمين لشراء خدمات لا قيمة لها / ضارة.

ذريعة

هنا يحصل المهاجم على معلومات من خلال سلسلة من الأكاذيب المصوغة بذكاء.

غالبًا ما يبدأ الاحتيال من قبل الجاني الذي يتظاهر بالحاجة إلى معلومات حساسة من الضحية لأداء مهمة حرجة.

يبدأ المهاجم عادةً بتأسيس الثقة مع ضحيته من خلال انتحال صفة زملائه في العمل أو الشرطة أو البنوك ومسؤولي الضرائب أو غيرهم ،

من الأشخاص الذين لديهم حق المعرفة. يطرح الخبير السابق أسئلة مطلوبة ظاهريًا لتأكيد هوية الضحية ، والتي من خلالها يجمعون بيانات شخصية مهمة.

يتم جمع جميع أنواع المعلومات والسجلات ذات الصلة باستخدام عملية الاحتيال هذه ،

مثل أرقام الضمان الاجتماعي والعناوين الشخصية وأرقام الهواتف وسجلات الهاتف وتواريخ إجازات الموظفين والسجلات المصرفية وحتى المعلومات الأمنية المتعلقة بمصنع مادي.

التصيد

باعتبارها واحدة من أكثر أنواع هجمات الهندسة الاجتماعية شيوعًا ،

فإن عمليات التصيد الاحتيالي هي حملات عبر البريد الإلكتروني والرسائل النصية تهدف إلى خلق شعور بالإلحاح أو الفضول أو الخوف لدى الضحايا.

ثم يدفعهم إلى الكشف عن معلومات حساسة ، أو النقر فوق روابط لمواقع ويب ضارة ، أو فتح مرفقات تحتوي على برامج ضارة.

مثال على ذلك هو رسالة بريد إلكتروني يتم إرسالها إلى مستخدمي خدمة عبر الإنترنت لتنبيههم بانتهاك السياسة الذي يتطلب إجراءً فوريًا من جانبهم ،

مثل تغيير كلمة المرور المطلوبة. يتضمن رابطًا إلى موقع ويب غير شرعي –

مطابق تقريبًا في المظهر لإصداره الشرعي – يدفع المستخدم المطمئن إلى إدخال بيانات الاعتماد الحالية وكلمة المرور الجديدة.

عند تقديم النموذج ، يتم إرسال المعلومات إلى المهاجم.

نظرًا لأن الرسائل المتطابقة أو شبه المتطابقة يتم إرسالها إلى جميع المستخدمين في حملات التصيد الاحتيالي ،

فإن اكتشافها وحظرها أسهل كثيرًا لخوادم البريد التي لديها إمكانية الوصول إلى منصات مشاركة التهديدات .

التصيد بالرمح

هذه نسخة أكثر استهدافًا من عملية التصيد الاحتيالي حيث يختار المهاجم أفرادًا أو مؤسسات معينة.

ثم يصممون رسائلهم بناءً على الخصائص والوظائف وجهات الاتصال الخاصة بضحاياهم لجعل هجومهم أقل وضوحًا.

يتطلب التصيد بالرمح مزيدًا من الجهد نيابةً عن الجاني وقد يستغرق أسابيع وشهورًا للانسحاب.

يصعب اكتشافها وتحقق معدلات نجاح أفضل إذا تم إجراؤها بمهارة.

قد يتضمن سيناريو التصيد بالرمح مهاجمًا ، في انتحال شخصية مستشار تكنولوجيا المعلومات في مؤسسة ،

يرسل بريدًا إلكترونيًا إلى موظف واحد أو أكثر. تمت صياغته وتوقيعه تمامًا كما يفعل الاستشاري عادةً ،

وبالتالي يخدع المستلمين ليعتقدوا أنها رسالة حقيقية.

تطالب الرسالة المستلمين بتغيير كلمة المرور الخاصة بهم وتوفر لهم رابطًا يعيد توجيههم إلى صفحة ضارة حيث يلتقط المهاجم الآن بيانات اعتمادهم.

منع الهندسة الاجتماعية

يتلاعب المهندسون الاجتماعيون بالمشاعر الإنسانية ، مثل الفضول أو الخوف ،

لتنفيذ مخططات وجذب الضحايا إلى أفخاخهم. لذلك ،

كن حذرًا عندما تشعر بالقلق من رسالة بريد إلكتروني ،

أو تنجذب إلى عرض معروض على موقع ويب ، أو عندما تصادف وسائط رقمية ضالة كاذبة.

يمكن أن يساعدك التنبيه على حماية نفسك من معظم هجمات الهندسة الاجتماعية التي تحدث في العالم الرقمي.

علاوة على ذلك ، يمكن أن تساعد النصائح التالية في تحسين يقظتك فيما يتعلق باختراق الهندسة الاجتماعية.

- لا تفتح رسائل البريد الإلكتروني والمرفقات من مصادر مشبوهة – إذا كنت لا تعرف المرسل المعني ،

- فلن تحتاج إلى الرد على بريد إلكتروني. حتى إذا كنت تعرفهم وتشك في رسالتهم ،

- قم بمراجعة وتأكيد الأخبار من مصادر أخرى ، مثل الهاتف أو مباشرة من موقع مزود الخدمة.

- تذكر أن عناوين البريد الإلكتروني يتم انتحالها طوال الوقت ؛

- حتى البريد الإلكتروني الذي يُزعم أنه قادم من مصدر موثوق قد يكون قد بدأه مهاجم بالفعل.

- استخدام المصادقة متعددة العوامل – واحدة من أكثر المعلومات قيمة التي يبحث عنها مهاجمو المعلومات هي بيانات اعتماد المستخدم.

- يساعد استخدام المصادقة متعددة العوامل على ضمان حماية حسابك في حالة اختراق النظام.

- Login Protect هو حل 2FA سهل النشر يمكنه زيادة أمان الحساب لتطبيقاتك.

- كن حذرًا من العروض المغرية – إذا كان العرض يبدو مغريًا للغاية ،

- فكر مليًا قبل قبوله كحقيقة. يمكن أن يساعدك البحث عن الموضوع في Google في تحديد ما إذا كنت تتعامل مع عرض شرعي أم فخ.

- حافظ على تحديث برنامج مكافحة الفيروسات / مكافحة البرامج الضارة – تأكد من تشغيل التحديثات التلقائية ،

- أو اجعل تنزيل أحدث التوقيعات أول شيء كل يوم عادة. تحقق بشكل دوري للتأكد من تطبيق التحديثات ،

- وافحص نظامك بحثًا عن الإصابات المحتملة.

قد يهمك أيضا :

طريقة التراجع فى الاميل المرسل على الاوتلوك – كيف تقوم بسحب الاميل بعد وصولة للمستلم

كنز بكل المعانى – اداة لترجمة اى حاجه فاى مكان باى لغة الى اللغة العربية Ejoy English